Das Jahr 2025 steht im Zeichen der Quantentechnologien. Wir blicken auf 100 Jahre Quantenmechanik zurück und feiern ihre Errungenschaften. Wir befinden uns in einer Welt, die mehr und mehr von Quantentechnologien geprägt wird. Hieraus entwickelt sich eine große Aufgabe: die sichere Verteilung von Quanteninformationen - die Quantenkryptographie.

Quantenkryptographie

Beginnen wir mit einer alltäglichen Situation im Studium: Stell dir vor, du wohnst in einer WG mit zwei weiteren Personen. Für gemeinsame Ausgaben, etwa eine neue Spülmaschine (unverzichtbar in einer WG!), habt ihr ein Gemeinschaftskonto eingerichtet. Sehr vernünftig.

Allerdings vertraut ihr euch nicht bedingungslos, und jeder hat insgeheim Sorgen, was die jeweils anderen mit dem Geld anstellen könnten, vor allem in unbeobachteten Momenten. Ihr möchtet also sicherstellen, dass das Geld nicht nur vor Fremden, sondern auch vor potenziell unehrlichen Mitbewohnern geschützt ist . Eine Lösung: Das Konto kann nur mit zwei Schlüsseln gleichzeitig geöffnet werden, sodass stets zwei von euch kooperieren müssen. Ähnlich wie eine Tür mit zwei Schlössern. Diese Methode bietet zusätzliche Sicherheit , ohne die Flexibilität einzuschränken, falls einer von euch dreien verhindert sein sollte – immerhin ist es nahezu unmöglich, drei erwachsene Menschen für einen gemeinsamen Termin zu finden (oder bin nur ich das?).

Wenn ihr euch nicht sicher seid, ob alle in der WG dasselbe mit der Gemeinschaftskasse vorhaben, ist das Classical Secret Sharing eine Lösung.

Was wir uns gerade vorgestellt haben, nennt sich "Classical Secret Sharing" – die Übertragung eines klassischen Geheimnisses. In diesem Fall ist es der Zugang zum Konto. Ein Geheimnis wird unter mehreren Empfängern verteilt, wobei eine bestimmte Anzahl kooperieren muss, um es zu entschlüsseln. Dafür legen diejenigen, die kooperieren, ihre Schlüssel zusammen. Diese Schlüssel können physisch sein oder sie könnten aus Informationen bestehen – wie etwa eine PIN.

Das Problem: Klassische Schlüssel können ohne Weiteres kopiert werden, was bei sensiblen Informationen eher ungünstig ist. Und hierfür hat die Quantenmechanik eine Lösung.

Quantum Secret Sharing (QSS)

Nun tauchen wir in die Quantenwelt ein und stellen uns das “Quantenäquivalent” unserer Situation vor. Nehmen wir statt eines Kontos eine Quanteninformation, beispielsweise einen geheimen Quantenzustand. Ein Quantenzustand beschreibt den Zustand eines Teilchens, das mehrere Möglichkeiten gleichzeitig haben kann – bis man misst. Ein Beispiel wäre hier ein Elektron und das sogenannte Doppelspaltexperiment. Ein Elektron scheint, solange wir seinen Flug nicht messen, durch beide Spalten zu fliegen. Erst wenn man misst, zeigt sich, durch welchen.

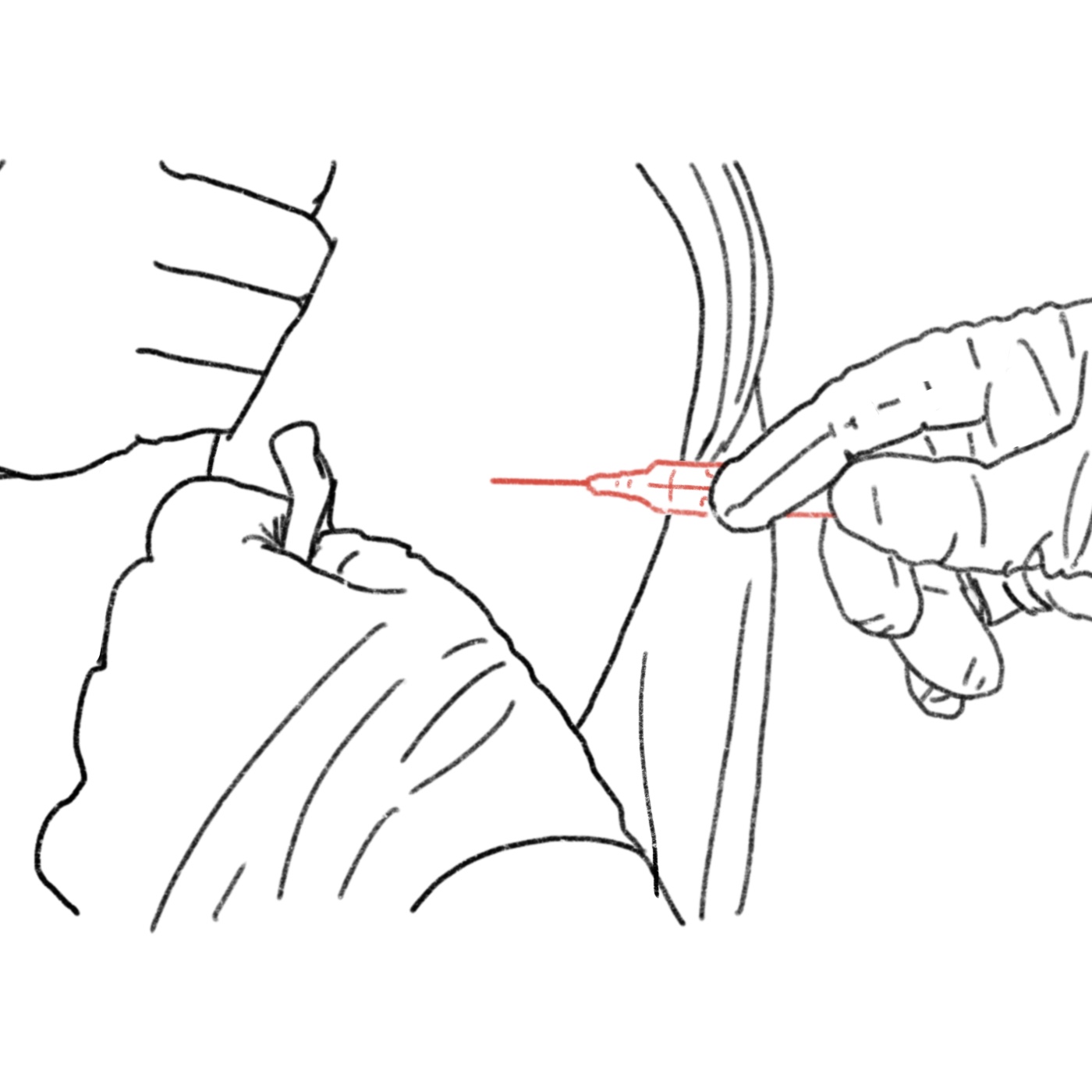

Anstelle klassischer Verschlüsselung nutzen wir quantenmechanische Phänomene wie Verschränkung. Verschränkte Teilchen sind so miteinander verbunden, dass eine Messung an einem Teilchen sofort den Zustand des anderen bestimmt, egal wie weit sie voneinander entfernt sind. Diese Eigenschaften verstärken die Sicherheit unserer Datenübertragung.

Dieses Konzept nennt sich "Quantum Secret Sharing" (QSS) oder auf Deutsch "Quantengeheimnisübertragung". Hierbei wird ein geheimer Quantenzustand unter mehreren "Playern" verteilt. Eine Teilmenge dieser muss zusammenarbeiten, um die Information zu rekonstruieren (Gottesman, 2000). So kann ein Geheimnis sicher weitergegeben werden - geschützt vor externen Angreifern, und auch vor internen Verrätern. Statt einer einfachen Absicherung gegen Einzelpersonen wie in unserem Beispiel lässt sich dieses Prinzip auf große Netzwerke erweitern.

Einschränkungen und das No-Cloning-Theorem

Die größten Herausforderungen sind die theoretische Komplexität solcher Systeme und die benötigten experimentellen Ressourcen. Abhängig von der Plattform, mit welcher man arbeitet, können diese ganz unterschiedlich aussehen. Allgemein gesprochen, benötigen wir verschiedenste Elektronik, um Signale weiterleiten zu können, die Verschränkung zu erzeugen und unser Geheimnis am Ende auch auszulesen. Das Problem bei den meisten Quantenzuständen im Vergleich zu klassischen Informationen ist, dass sie extrem kurzlebig sind und daher so gut wie möglich von ihrer Umwelt isoliert werden müssen; sowohl durch ein Vakuum als auch durch eine starke Kühlung. Die großen Quantencomputer von Google oder IBM lagern in riesigen Kryostaten, also superkalten Kühlschränken mit Temperaturen von ca. -273° Celsius. Diese sind natürlich räumlich stark eingeschränkt, da der Großteil des Volumens durch Kühlelemente belegt ist und nur wenig Platz für Elektronik bietet.

Zudem gilt eine fundamentale Einschränkung: Mehr als die Hälfte der Beteiligten muss zusammenarbeiten, um das Geheimnis zu rekonstruieren, damit es einzigartig bleibt. Hier greift das sogenannte No-Cloning-Theorem, eine Eigenart der Quantenmechanik: Während klassische Schlüssel beliebig kopiert werden können, verhindert die Quantenmechanik eine exakte Duplizierung. Das Theorem besagt, dass ein beliebiger Quantenzustand – und damit auch unser Geheimnis – nicht perfekt kopiert werden kann (Wootters & Zurek, 1982). Das lässt sich mit fundamentalen Eigenschaften der Quantenmechanik erklären und beweisen, das ersparen wir uns hier aber. In der klassischen Welt wäre dies undenkbar: Computer erstellen routinemäßig Backups, um Datenverluste zu vermeiden. Im Quantenbereich existiert diese Möglichkeit jedoch nicht.

Deswegen teilen wir unser Geheimnis auch nicht, sondern übertragen es. Bedeutet: In dem Moment, in dem diese geheime Information beim Empfänger ankommt, ist sie bei dem Sender nicht mehr vorhanden – anders als bei einer klassischen PIN, die ja mehrere Menschen kennen können. Ähnlich wie Heisenbergs Unschärferelation definiert das No-Cloning-Theorem ein fundamentales Gesetz der Quantenmechanik und keine bloße technische Einschränkung (Scarani et al., 2005). In unserem konkreten Fall bedeutet das: Eine Gruppe muss zusammenarbeiten, um das Geheimnis zu lüften, am Ende kann es aber nur von einem Empfänger aus dieser Gruppe ausgelesen werden.

Das Kopieren ist trotzdem bis zu einer gewissen Genauigkeit, der No-Cloning-Fidelität, möglich (Buzek & Hillery, 1996). Ganz allgemein misst die Fidelität, wie ähnlich zwei Quantenzustände sind – sie ist 1 bei identischen Zuständen und 0 bei völlig verschiedenen. In unserem Beispiel testen wir, wie ähnlich der ursprüngliche Quantenzustand (also das Geheimnis) unserem von uns rekonstruierten Zustand (also die entschlüsselte Version) ist - für das Testen kennen wir unseren geheimen Quantenzustand, für echte Anwendungen dann nicht mehr. Die Fidelität bestimmt also, wie gut unser Verfahren ist. Und aufgrund der oben genannten Limitierungen, können wir mithilfe der Fidelität, also der Güte unseres Verfahrens, zusätzlich bestimmen, ob ein Geheimnis sicher vermittelt wurde. Weisen die rekonstruierten Daten eine bessere Qualität als die No-Cloning-Fidelität auf, ist die Übertragung sicher und keine andere Partei hat genügend Informationen, um das Geheimnis zu entschlüsseln (Bruss et al., 1998). Das No-Cloning Theorem verbietet nämlich, dass zwei Rekonstruktionen mit einer besseren Fidelität als der No-Cloning Fidelität existieren. Wenn wir diese existierende Rekonstruktion messen, kann kein anderer sie besitzen.

Quantenkryptografie in der Praxis

Quantum Secret Sharing könnte beispielsweise in der Quantenfehlerkorrektur (Quantum Error Correction) Anwendung finden. Hierbei können wir ausnutzen, dass die Information selbst dann wiederhergestellt werden kann, wenn ein Teil des Übertragungskanals ausfällt.

Eine weitere Anwendung ist “blind quantum computing", bei dem mehrere Quantencomputer gemeinsam an einer Berechnung arbeiten, ohne dass sie das gesamte Problem kennen oder sensible Daten extrahieren können. Ein potentielles Szenario könnte folgendermaßen aussehen: Ein Spital lagert sensible Patientendaten verschlüsselt in einer Quantencloud und lässt dort KI-gestützte Diagnosen berechnen – ohne dass der Quantenserver (den man sich höchstwahrscheinlich mit anderen Parteien teilt) jemals die Diagnosen oder die Daten selbst sehen kann.

Zugegeben, derzeit finden die meisten Quantenprotokolle noch in Forschungslaboren statt. Doch es ist wohl nur eine Frage der Zeit, bis sie in unserem Alltag Einzug halten. Bleiben wir gespannt!

Bruss, D., Ekert, A., & Macchiavello, C. (1998). Optimal universal quantum cloning and state estimation. Physical review letters, 81(12), 2598.

Bužek, V., & Hillery, M. (1996). Quantum copying: Beyond the no-cloning theorem. Physical Review A, 54(3), 1844.

Gottesman, D. (2000). Theory of quantum secret sharing. Physical Review A, 61(4), 042311.

Scarani, V., Iblisdir, S., Gisin, N., & Acín, A. (2005). Quantum cloning. Reviews of Modern Physics, 77(4), 1225-1256.

Wootters, W. K., & Zurek, W. H. (1982). A single quantum cannot be cloned. Nature, 299(5886), 802-803.

.jpg)

.png)